PROCESO PARA CREAR UNA RED CASERA

Sólo se necesitan placas de red, cables y un poco de paciencia. Con una red casera pueden compartirse impresoras, escaners, espacio en disco y hasta la conexión a Internet. En este informe, las opciones más prácticas para enlazar dos o más computadoras hogareñas.

Dos computadoras (o más, dependiendo cuantas computadoras pienses conectar)

Que ambas computadoras cuenten con Tarjeta de Red (mas una extra, dada que una PC es la que nos va a transmitir la señal, algo así como una puerta de entrada a nuestra conexión de Internet y para poder compartir archivos, impresora, etcétera)

Cable UTP Categoría 5. les recomiendo comprarlo dependiendo de la longitud donde se encuentre la otra computadora , mas uno extra , les recomiendo que sea alrededor de 1 metro , metro y medio , dado que este ultimo nos va a conectar con el switch …

Por ultimo y el tan importante equipo que una ambas pc's. En nuestro caso usaremos un Switch de 5 Puertos 10/100 Mbps. (pudiendo ser uno de 8 o incluso 16 puertos, pero en este caso no pienso conectar más de 3 computadoras.

PROCESO PARA CONECTARSE A UNA RED INALAMBRICA

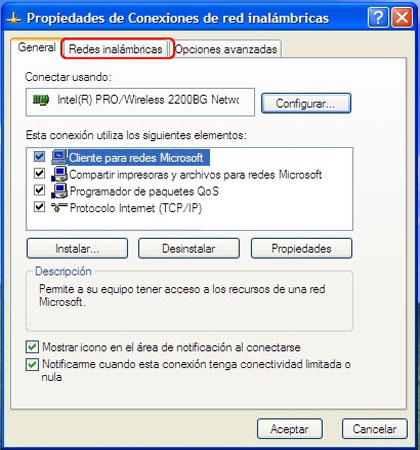

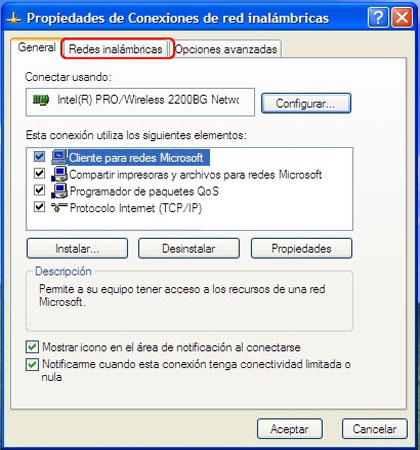

Paso11: propiedades

Paso11: propiedades

Al seleccionar el botón de propiedades, nos aparecerá en la misma ventana el adaptador de red que se esta utilizando y los tipos de componentes de red.

PROCESO PARA COMPARTIR ARCHIVOS

Dos computadoras (o más, dependiendo cuantas computadoras pienses conectar)

Que ambas computadoras cuenten con Tarjeta de Red (mas una extra, dada que una PC es la que nos va a transmitir la señal, algo así como una puerta de entrada a nuestra conexión de Internet y para poder compartir archivos, impresora, etcétera)

Cable UTP Categoría 5. les recomiendo comprarlo dependiendo de la longitud donde se encuentre la otra computadora , mas uno extra , les recomiendo que sea alrededor de 1 metro , metro y medio , dado que este ultimo nos va a conectar con el switch …

Por ultimo y el tan importante equipo que una ambas pc's. En nuestro caso usaremos un Switch de 5 Puertos 10/100 Mbps. (pudiendo ser uno de 8 o incluso 16 puertos, pero en este caso no pienso conectar más de 3 computadoras.

PROCESO PARA CONECTARSE A UNA RED INALAMBRICA

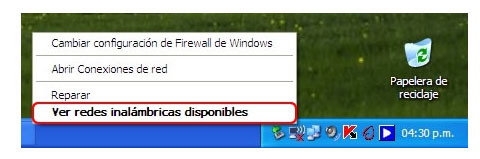

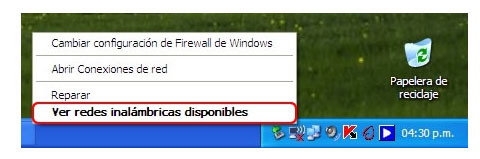

Paso1: barra de tarea

Iniciaremos buscando el icono de redes, que se encuentra en la barra de tareas, allí podremos saber si la máquina tiene la red desconectada o no ha sido instalada.

Paso2: búsqueda de la red

Al encontrar el icono, damos clic derecho sobre él y a continuación nos saldrá un menú textual, con varias opciones, de las cuales debemos seleccionar “ver redes inalámbricas disponibles”.

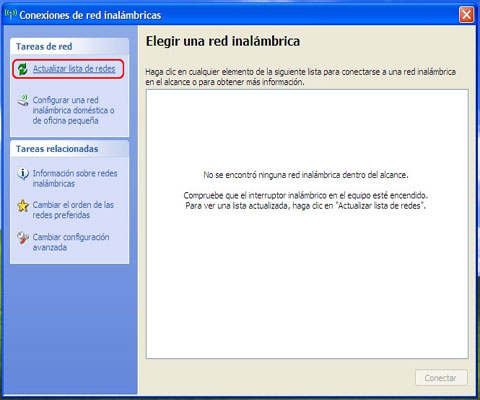

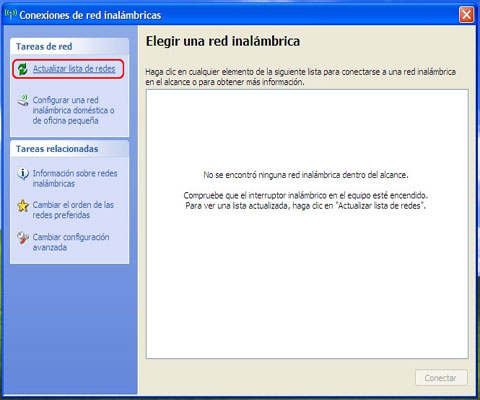

Paso3: elegir red

En la ventana de conexiones de redes inalámbricas, debemos seleccionar la opción “elegir una red inalámbrica”. Luego, seleccionamos la opción “actualizar lista de redes” con esto podremos ver las redes inalámbricas a las cuales tenemos alcance.

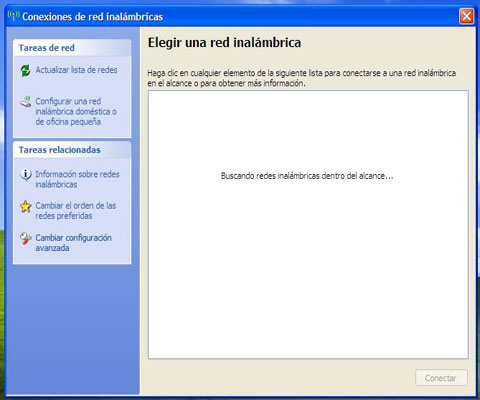

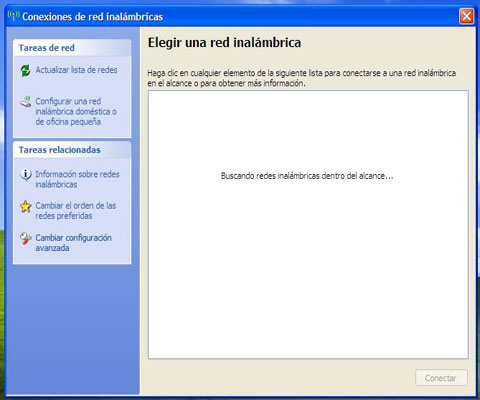

Paso4: redes disponibles

Luego de realizar el tercer paso, aparecerá la ventana como la siguiente imagen que indica que está buscando las redes disponibles en tu computadora. Para que puedas efectuar los pasos siguientes. Puede que se demore un poco, pero no te preocupes en esta misma ventana te aparecerá el resultado.

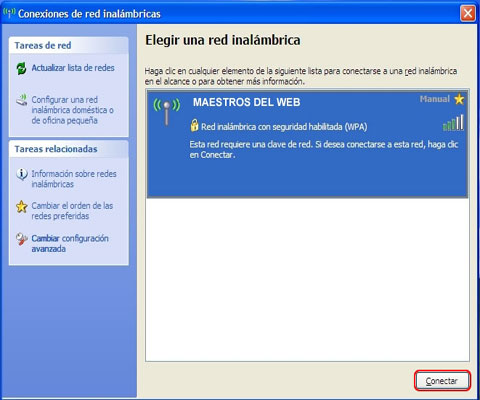

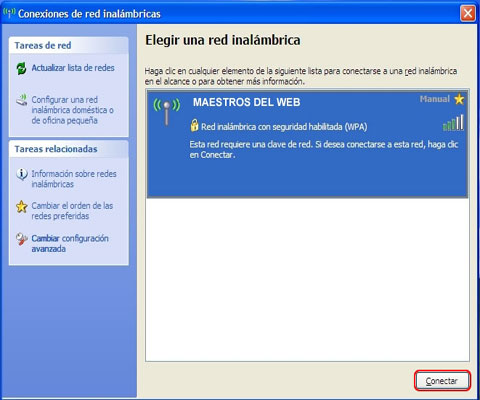

Paso5: datos para la configuración

Como ven se ha encontrado una red inalámbrica disponible, en este caso el nombre de prueba es “maestros del web” pero tu puedes ponerle el nombre que desees. Luego, seleccionamos el botón “conectar”.

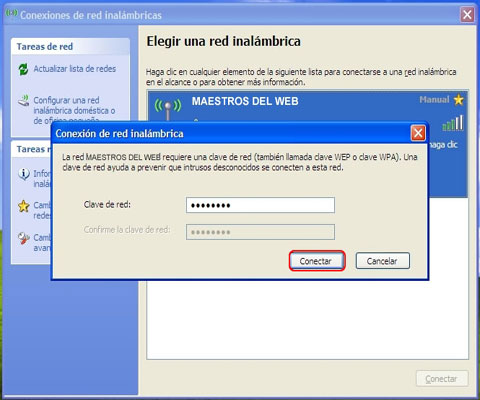

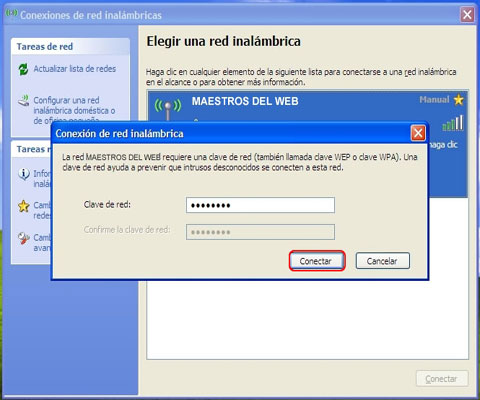

Paso6: clave

Al intentar conectarnos a esta red inalámbrica, nos solicita la clave de red para acceder a ella, la introducimos y luego seleccionamos nuevamente el botón “conectar”.

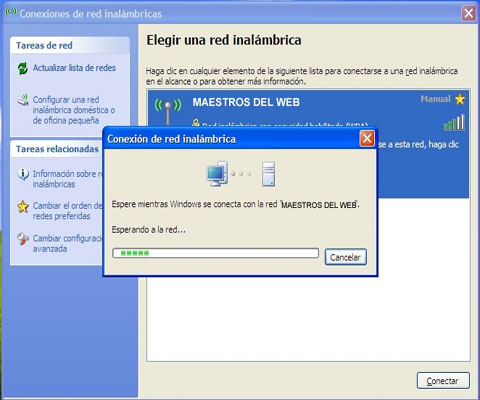

Paso7: asistente de conexión

El asistente de conexión nos intentará conectar a la red seleccionada. Se completará si la clave de red introducida es correcta.

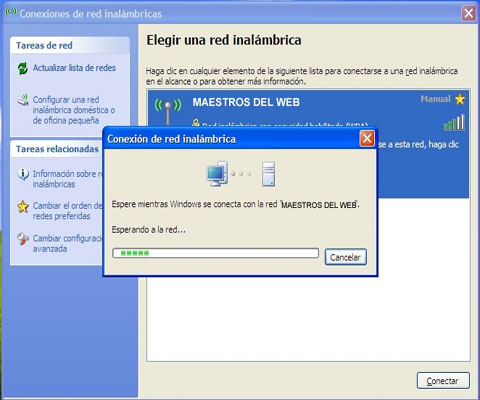

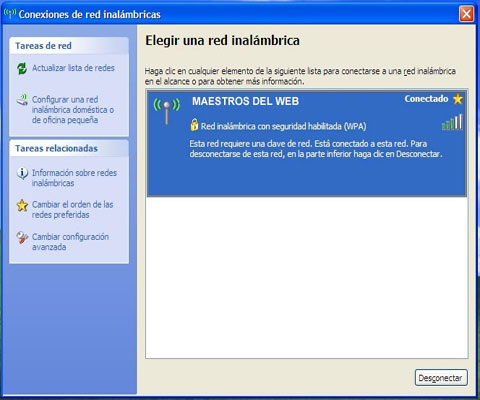

Paso8: red conectada

Si la red ha sido conectada exitosamente, nos aparecerán los detalles de la conexión en la siguiente ventana.

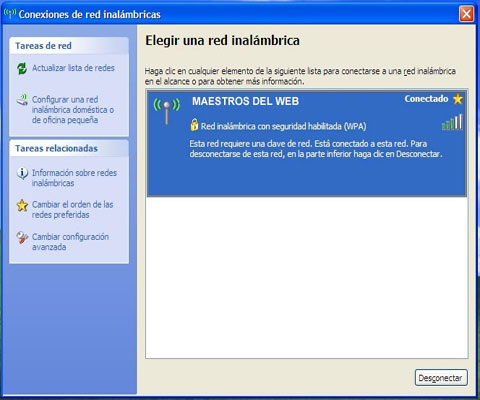

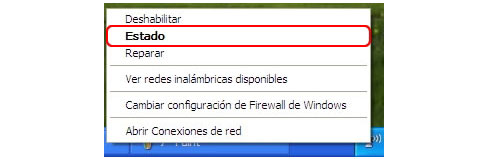

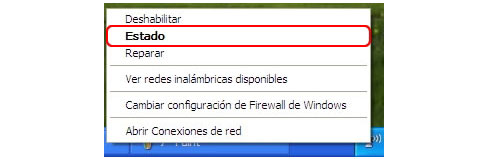

Paso9: seleccionar estado

Regresamos a la barra de tareas nuevamente realizando el paso 2 y seleccionamos nuevamente el “estado”.

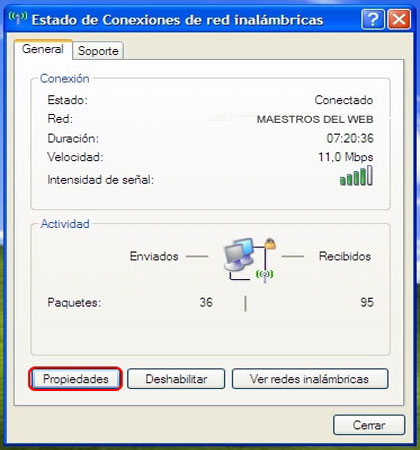

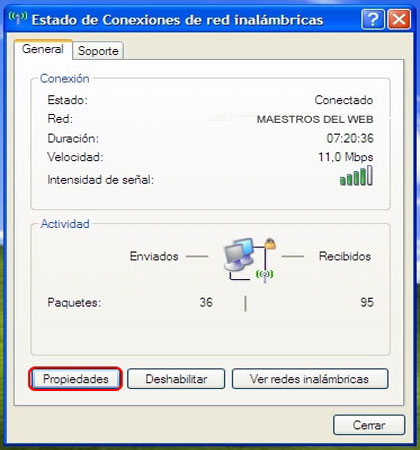

Paso10:velocidad de conexión

En la ventana de Estado de conexiones de las redes inalámbricas, nos muestra las características de la conexión: estado, red, duración, velocidad, intensidad de señal.

Al seleccionar el botón de propiedades, nos aparecerá en la misma ventana el adaptador de red que se esta utilizando y los tipos de componentes de red.

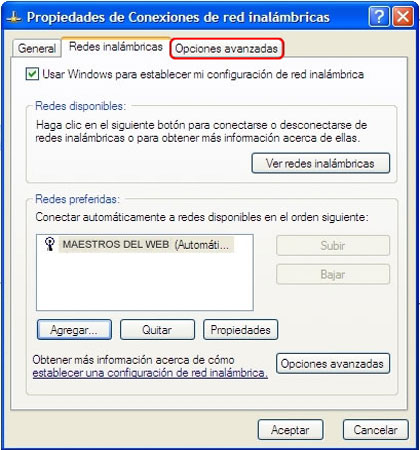

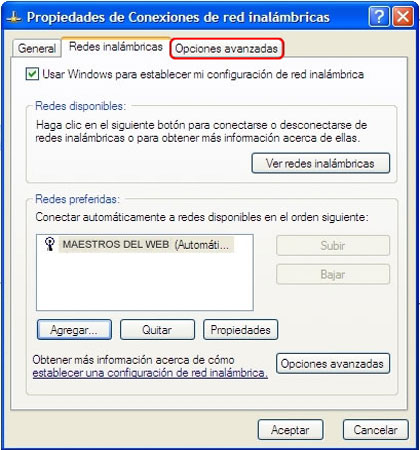

Paso12: características

En la pestaña “Redes inalámbricas” podemos definir, si esta conexión que creamos se conectará automáticamente. También, podemos agregar nuevas conexiones, quitar, o ver las propiedades.

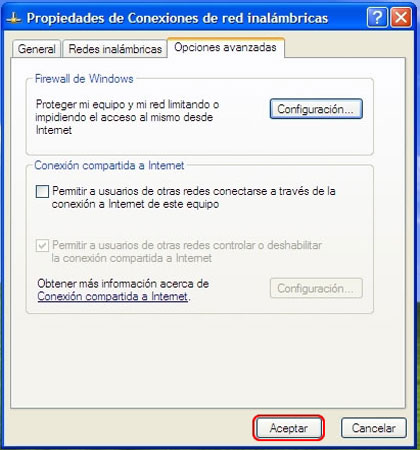

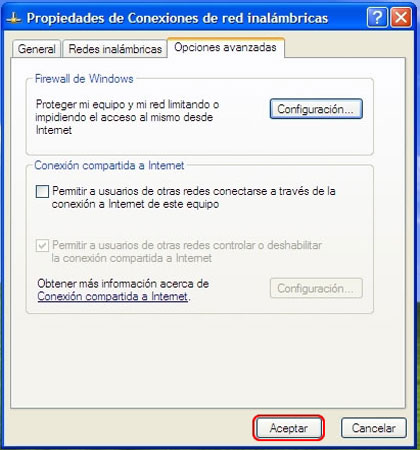

Paso13: opciones avanzadas

En la pestaña “Opciones avanzadas” se pueden definir las configuraciones de los cortafuegos o Firewall, definir si la conexión será compartida.

PROCESO PARA COMPARTIR ARCHIVOS

Compartir una carpeta

Antes de compartir una carpeta, debe configurar los permisos de carpeta y de archivo para impedir que los usuarios con acceso restringido puedan conectarse a dicha carpeta a través de la red. Para obtener información adicional acerca cómo establecer la seguridad de carpetas y de archivos, haga clic en el número de artículo siguiente para verlo en Microsoft Knowledge Base:

E301195 CÓMO: Configurar la seguridad de archivos y carpetas en una red (dominio)

Para compartir una carpeta

Inicie sesión como administrador en el servidor basado en Windows 2000.

Haga clic en Inicio, seleccione Programas, Accesorios y, a continuación, haga clic en Explorador de Windows.

Expanda Mi PC y, a continuación, haga clic en la unidad o en la carpeta en la que desea crear una carpeta nueva.

En el menú Archivo, seleccione Nuevo y haga clic en Carpeta.

Escriba un nombre para la nueva carpeta y presione ENTRAR.

Haga clic con el botón secundario del mouse (ratón) en la carpeta y, a continuación, haga clic en Compartir.

En las propiedades de la carpeta, haga clic en Compartir esta carpeta.

Windows 2000 asigna automáticamente al recurso compartido el mismo nombre que el de la carpeta (siempre y cuando no haya otro recurso compartido con ese nombre en el equipo). Si lo desea, puede cambiar el nombre del recurso compartido por algo más descriptivo.

Configurar permisos de recurso compartido

Para configurar los permisos de recurso compartido:

En la ficha Compartir, haga clic en Permisos.

En el cuadro de diálogo Permisos de los recursos compartidos, haga clic en Agregar.

En el cuadro de diálogo Seleccionar usuarios, equipos o grupos, haga doble clic en las cuentas de usuario o en los grupos apropiados (por ejemplo, los grupos Contabilidad y Ventas).

Cuando haya seleccionado todos los usuarios y grupos a los que desee asignar permisos, haga clic en Aceptar. Los grupos y usuarios agregados, junto con el grupo Todos, se muestran en la mitad superior de la ficha Seguridad.

En la lista Nombre, haga clic en cada usuario o grupo de uno en uno y aplique los permisos correctos en la lista Permisos. Por ejemplo, para el grupo Contabilidad, para el permiso Cambiar, haga clic en Permitir. Para el grupo Ventas, para el permiso Leer, haga clic en Permitir.

Una vez configurados los permisos apropiados, haga clic en el grupo Todos y, después, haga clic en Quitar.

Solución de problemas

Los usuarios no pueden tener acceso a archivos y carpetas que deberían ver cuando inician sesión localmente

Los permisos de acceso a los recursos compartidos combinan los permisos asignados directamente al usuario y aquellos asignados a cualquier grupo del que el usuario sea miembro. Por ejemplo, suponga que el usuario llamado Francisco es miembro del grupo Contabilidad y del grupo Directores. En una carpeta compartida, Francisco tiene el permiso Leer y al grupo Contabilidad se le ha concedido el permiso Cambiar. Como Francisco también es miembro del grupo Contabilidad, sus permisos efectivos serían Leer y Cambiar.

La excepción a esta regla es si hay un permiso Denegar explícito sobre la carpeta o el archivo. Esto se debe a que los permisos Denegar se enumeran en primer lugar cuando Windows 2000 está comprobando si un usuario concreto puede realizar o no una determinada tarea. Por ejemplo, si Francisco es miembro de un grupo que tiene seleccionado Denegar para el permiso Leer, no podrá leer el archivo o la carpeta, incluso aunque otros permisos le deberían permitir hacerlo. Por tanto, debe evitar el uso de permisos Denegar explícitos (es decir, evite hacer clic para activar una casilla de verificación en la columna Denegar) a menos que no haya otra forma de conseguir la mezcla de permisos que necesita.

Los permisos de recursos compartidos y los permisos de carpetas y archivos que se pueden aplicar a los recursos de una unidad que utilice el sistema de archivos NTFS se aplican si un usuario se conecta a un recurso compartido a través de la red. Si los permisos de los recursos compartidos deben permitir un nivel de acceso determinado, pero el usuario encuentra problemas para obtener ese nivel de acceso, compruebe los permisos de los archivos y las carpetas para asegurarse de que éstos no le impiden el acceso.